Machine Learning, “Deep Fake” ed i rischi in un mondo iperconnesso - ICT Security Magazine

4.7 (308) · € 25.00 · In Magazzino

Considerazioni su Modelli di Intelligenza Artificiale Generativa - ICT Security Magazine

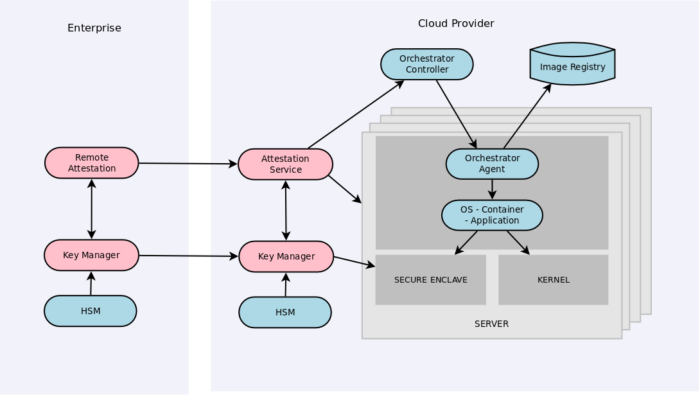

Sicurezza, Hardware e Confidential Computing – Parte 2 - ICT Security Magazine

L'autenticazione che si evolve: dalla password ai token U2F - Parte 1 - ICT Security Magazine

Considerazioni su Modelli di Intelligenza Artificiale Generativa - ICT Security Magazine

L'autenticazione che si evolve: dalla password ai token U2F - Parte 1 - ICT Security Magazine

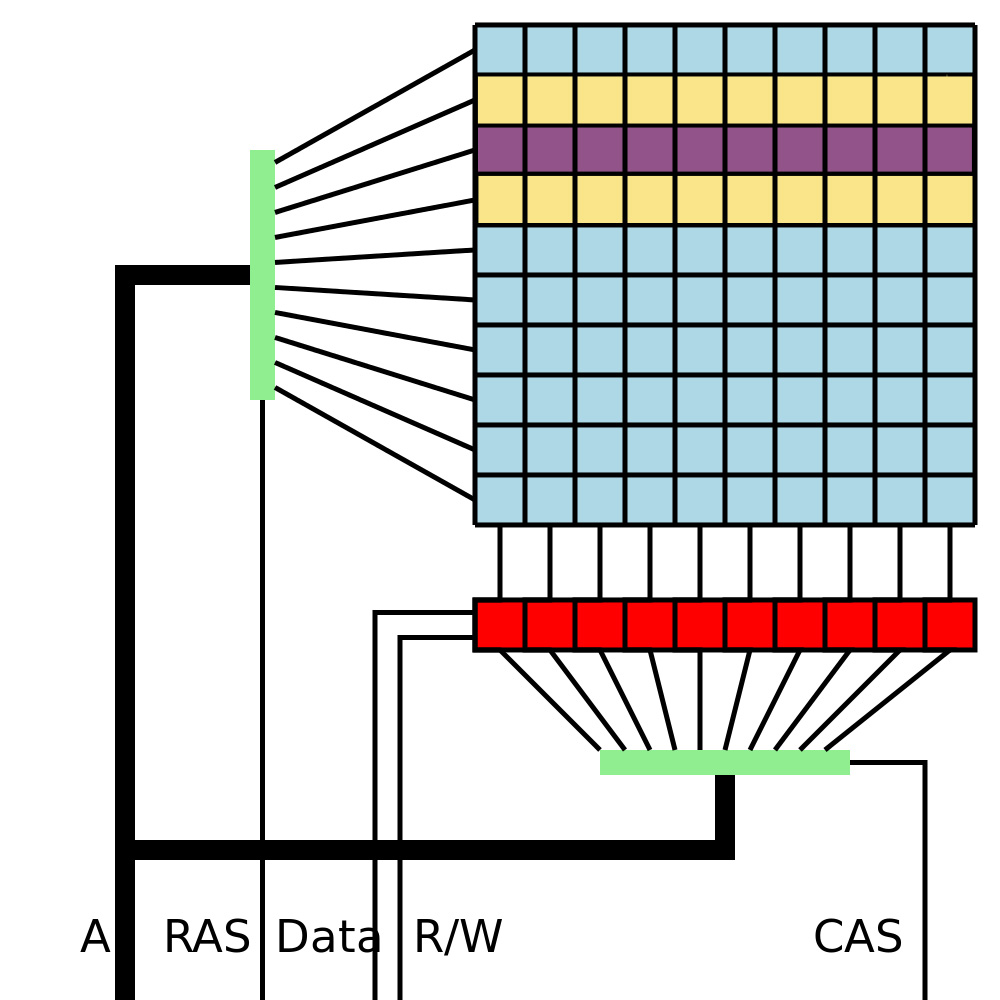

Sicurezza, Hardware e Confidential Computing – Parte 2 - ICT Security Magazine

QUIC: un nuovo protocollo Internet e la sicurezza IT - ICT Security Magazine

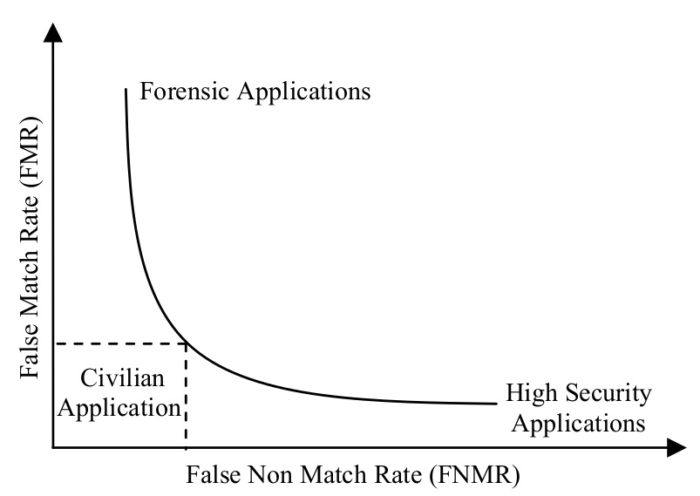

L'autenticazione che si evolve: dalla password ai token U2F - Parte 1 - ICT Security Magazine

Aspetti di sicurezza di BGP e Routing in Internet - parte II - ICT Security Magazine

L'Hardware e la Sicurezza IT - Parte 2: Attacchi Side Channel, Row Hammer ed attacchi alla Cache - ICT Security Magazine

Elaboratori Quantistici e Crittografia Post-Quantum, oggi - ICT Security Magazine

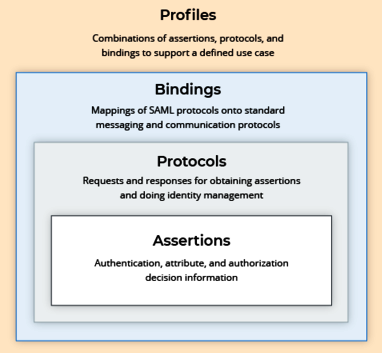

Il Sistema Pubblico di Identità Digitale (SPID) in prospettiva europea: un esempio di disruptive innovation decisiva per il rapporto Stato-cittadini - ICT Security Magazine